病毒下载器如何突破杀毒防线

来源:每日消费报

每日消费报4月3日消息,近日,一款看似普通的病毒下载器在网络安全领域掀起轩然大波。据多家安全机构确认,该恶意软件已成功绕过包括卡巴斯基、诺顿、火绒等在内的数十款主流杀毒软件,感染超10万台设备。为何一个“低技术含量”的下载器能成为全球杀毒软件的“漏网之鱼”?本文通过三问揭秘其背后的攻防逻辑。

一问:为何“常见”却难以检测?

该下载器核心代码并无颠覆性技术,但其开发者采用“化整为零”策略:

- 模块化加载:初始文件仅包含无害的基础功能,通过云端动态下发恶意模块,规避静态扫描。

- 签名劫持:利用合法软件的数字证书签名,欺骗杀毒软件的信任机制。

- 行为伪装:模仿正常软件的内存调用、网络请求模式,触发安全软件的“低威胁”误判。

专家点评:腾讯安全李岩表示,“这类病毒将‘普通’武器用到极致,反而比高端APT攻击更难防范。”

二问:全球杀软为何集体“失明”?

- 检测逻辑滞后:传统杀毒软件依赖特征库比对,而该病毒每次传播均自动变异哈希值,使特征匹配失效。

- AI模型误判:部分采用AI行为检测的软件因训练数据不足,将其归类为“灰色软件”放行。

- 漏洞时间差:病毒利用了部分杀软沙箱环境的检测盲区,如延迟激活、规避虚拟化检测等。

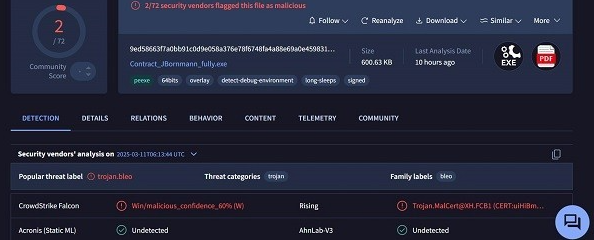

数据佐证:VirusTotal检测显示,该病毒初始版本仅5/68款软件报毒,48小时后才全面告警。

三问:用户如何应对“隐形”威胁?

- 多层防护:结合实时监控、防火墙及EDR(端点检测)工具,弥补单一杀软缺陷。

- 零信任策略:限制陌生程序权限,禁用不必要的宏脚本和自动下载。

- 应急响应:安全厂商已发布专杀工具,建议受影响用户隔离设备并更新补丁。

【结语】 此次事件暴露出传统杀毒技术对“低调”恶意软件的防御短板。随着攻击者转向“轻量化”“隐匿化”策略,安全行业或需重构动态防御体系。正如赛门铁克报告所言:“最危险的病毒,往往是那些被低估的‘老面孔’。”

【免责声明】

凡本站未注明来源为"每日消费报"的所有作品,均转载、编译或摘编自其它媒体,转载、编译或摘编的目的在于传递更多信息,并不代表本站赞同其观点和对其真实性负责。如因作品内容、版权和其他问题需要同本网联系的,请在30日内进行!